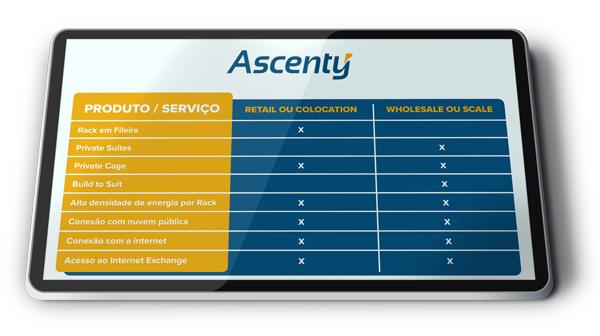

Tradicionalmente, os Data Centers Wholesale eram instalações em que empresas alugavam uma grande área útil em conjunto com a energia elétrica, trazendo todo o restante com eles: equipe de TI, hardware, operadoras de IP, recursos para conectividade em nuvem etc. Por outro lado, os Data Centers de Retail Colocation forneciam toda a infraestrutura de TI para implantações geralmente em espaços menores.

Atualmente, existem muitos provedores de Retail Colocation que acomodam Data Centers em áreas maiores, além de fornecerem os serviços gerenciados, a equipe no local e a conectividade em nuvem. Em outras palavras, hoje em dia, a diferença entre Retail e Wholesale é muito pequena.

Esse formato do Retail Colocation é perfeito para clientes que exigem grandes dimensões, mas também desejam e precisam dos serviços adicionais. Neste artigo, iremos falar um pouco das diferenças entre esses dois modelos de Data Center.

Data Center Wholesale e Retail Colocation: potência, espaço e preço

Um dos principais fatores na hora de escolher entre o Wholesale e o Retail Colocation é a quantidade de energia que sua empresa irá precisar. Recomenda-se que, acima de 200 kw, a opção seja o Wholesale, porém, alguns provedores consideram que até 500 kw o Data Center Retail é a melhor escolha.

Com o avanço nos recursos de densidade e distribuição de energia, a necessidade de espaços maiores para gastos mais altos de quilowatts diminuiu, assim, os Data Centers Retail Colocation agora podem acomodar infraestruturas semelhantes as do Wholesale.

Vale dizer que espaços maiores podem ser divididos por diversas empresas e isso diminui não somente os custos operacionais, mas também do contrato de aluguel.

Infraestrutura completa de TI

Muitas empresas têm apostado nesse tipo de serviço de Data Center para construir novos ambientes de TI de forma rápida e com menos custos, sem a necessidade de se preocupar com questões de infraestrutura, disponibilidade, segurança, suporte e monitoramento.

Hoje, com o Data Center ou fornecedor de Colocation certo, você não precisa se preocupar em escolher um Wholesale ou um Retail.

Retail colocation, nuvem e conectividade de rede

Uma das maiores diferenças de serviço Retail Colocaton e Wholesale é a conectividade, seja em nuvem ou IP. Como mencionado anteriormente, os clientes Wholesale precisavam trazer suas próprias operadoras e conexões dietas para suas plataformas em nuvem.

Ao trabalhar com um provedor de infraestrutura de TI que oferece conectividade de rede e serviços IP – além de seu gabinete ou suíte de energia e segurança – você pode simplificar sua solução de infraestrutura e reduzir o número de relacionamentos com fornecedores que você precisa gerenciar. Isso também permite que você aproveite a combinação de operadoras às quais seu Data Center está conectado para aplicativos que exigem baixa latência.

Vantagens de um Data Center Colocation

Veja alguns benefícios que um Data Center Colocation pode trazer para a sua empresa.

Redução de custos

Uma das principais vantagens do Data Center Colocation é a economia de gastos com equipamentos e outros investimentos iniciais. Por meio destes Data Centers, as empresas conseguem manter um modelo de operação previsível e sem a necessidade de arcar com despesas crescentes para aprimoramento.

Desse modo, a área de TI da empresa consegue se dedicar exclusivamente ao core business dos negócios, sem se preocupar com o gerenciamento do ambiente e treinamento da equipe responsável por controlar a infraestrutura. Além disso, a empresa não precisa se preocupar com gastos, largura de banda, segurança e equipamentos, por exemplo.

Segurança

A empresa poderá contar com as tecnologias de ponta, capazes de oferecer a melhor segurança e confiabilidade.

Assim, é possível manter as aplicações online continuamente e com total segurança. Portanto, ao contratar o serviço, a organização irá contar com o fornecimento de energia elétrica redundante, conexão dedicada, segurança física e lógica, monitoramento constante de acesso e ambientes climatizados.

Suporte 24 horas 7 dias por semana

Os clientes de serviços Retail Colocation e Wholesale podem contar com suporte 24 horas por dia, 7 dias por semana. Assim, caso a empresa tenha algum tipo de problema ou dúvida, terá sempre à sua disposição uma equipe especializada de engenheiros e técnicos de TI.

Redundância

A redundância é um dos principais benefícios desse tipo de serviço apontados pelas empresas. Com ela, a empresa pode contar com várias camadas de segurança física e lógica, sem se preocupar com períodos de interrupções. Os provedores do serviço disponibilizam o fornecimento de energia elétrica constante, múltiplas fontes como linhas de transmissão, nobreaks e geradores, além de várias conexões de rede e sistemas de backup redundantes.

Escalabilidade

A escalabilidade é fundamental e um Data Center convencional pode não corresponder às expectativas nesse quesito. Já com um Data Center Retail Colocation ou Wholesale, a empresa não terá problema, pois é possível solicitar maior largura de banda para atender às novas necessidades e pagar apenas pelo que foi utilizado, proporcionando uma experiência aprimorada para as empresas que precisam de um sistema eficiente para funcionar corretamente. Portanto, ao investir nessa opção passará a ter maior praticidade e qualidade em seus serviços.

Na Ascenty, sua organização tem total acesso a soluções de Wholesale e Retail Colocation de alta disponibilidade e seguindo o padrão internacional Tier III, como racks refrigerados de alta densidade com garantia de estabilidade e 100% de disponibilidade, dentro da infraestrutura certificada, escalável e segura.

Gostou do artigo? Vale lembrar que existe uma solução disponível para todas as empresas, nas quais você irá reduzir gastos, ter acesso a diversos recursos e maior segurança. Quer saber mais sobre Retail Colocation e wholesale? Entre em contato com um de nossos especialistas.